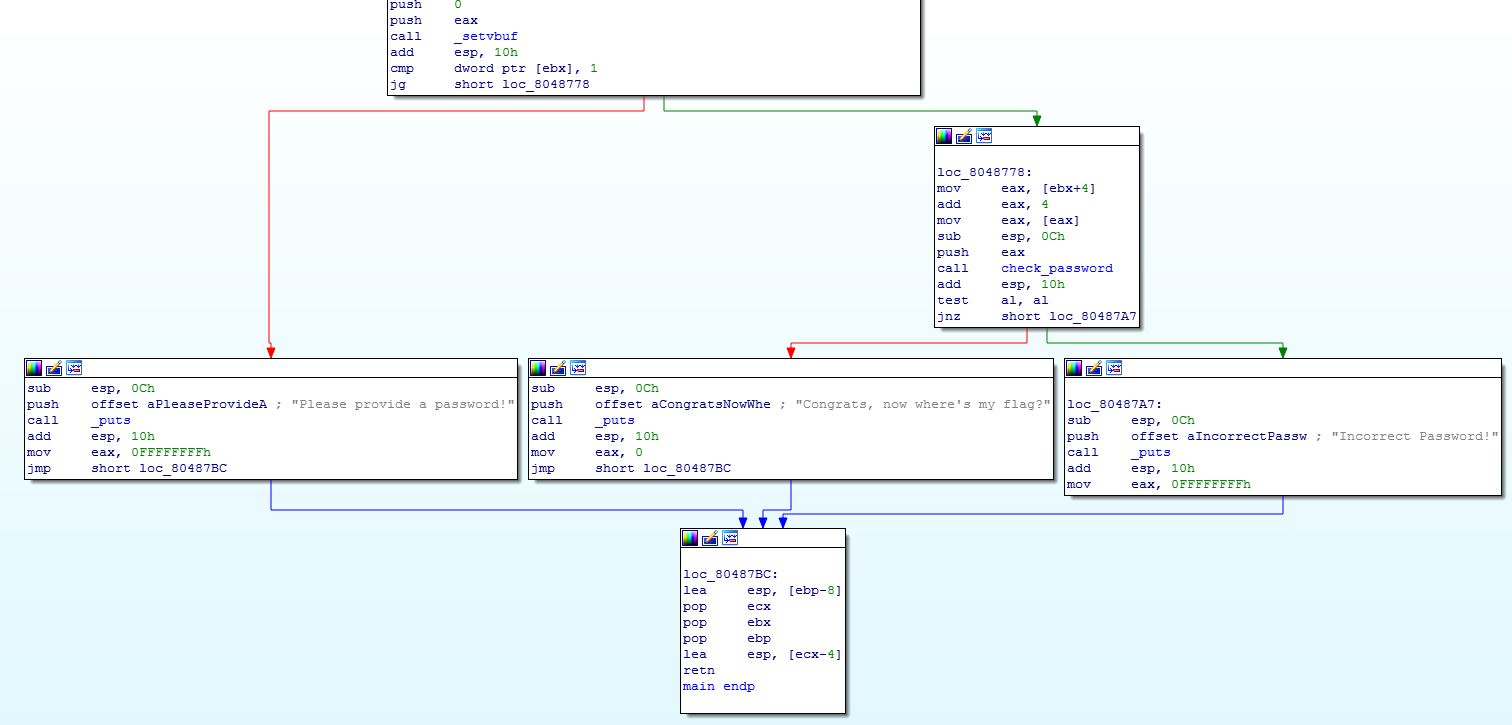

문제파일을 다운받아서 아이다로 열어보면 ELF 파일인걸 알수있다.

값을 입력받고, check_password함수로 값을 판단한다.

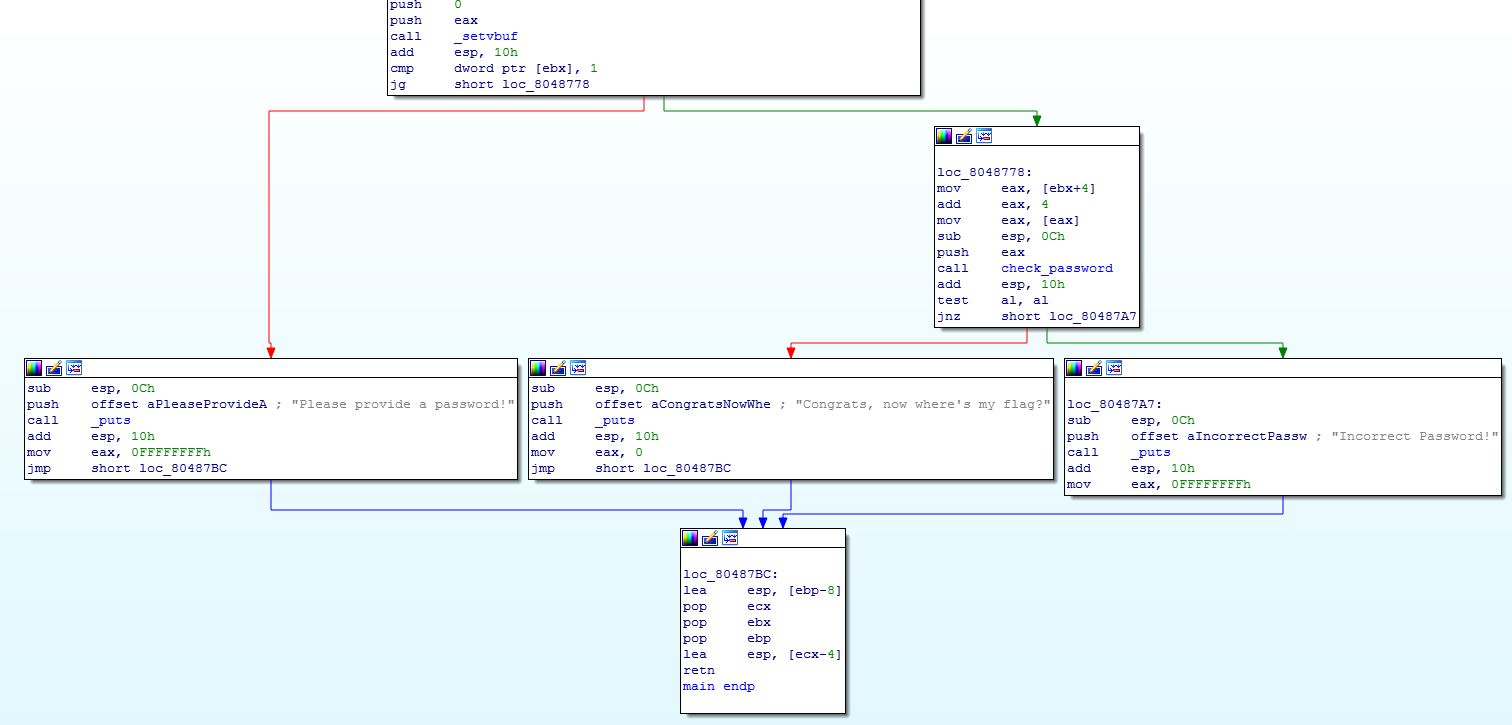

입력값을 가지고 여러 반복문을 실행하는데, 딴건 다 필요없고 핵심은 가장 아래에있는 큰박스만 보면된다.

strncmp 로 edx(입력값)과 문자열을 비교하고있다. 문자열을 자세히보면

끝에 = 이 붙는걸 봐선 base64인코딩된 문자열인걸 알수있고, 디코딩해보면 FLAG가 나온다.

문제파일을 다운받아서 아이다로 열어보면 ELF 파일인걸 알수있다.

값을 입력받고, check_password함수로 값을 판단한다.

입력값을 가지고 여러 반복문을 실행하는데, 딴건 다 필요없고 핵심은 가장 아래에있는 큰박스만 보면된다.

strncmp 로 edx(입력값)과 문자열을 비교하고있다. 문자열을 자세히보면

끝에 = 이 붙는걸 봐선 base64인코딩된 문자열인걸 알수있고, 디코딩해보면 FLAG가 나온다.